La estafa de las vacaciones

Unos ciberdelincuentes envían correos electrónicos haciéndose pasar por recursos humanos para hacerse con credenciales corporativas.

En verano, son muchos los empleados que se distraen mirando por la ventana o que abren y cierran el calendario una y otra vez. No hace falta ser vidente para leer la palabra “vacaciones” en sus mentes. Esto ya lo saben los ciberdelincuentes, que explotan esta situación a través del phishing para, como siempre, conseguir credenciales corporativas. Hemos analizado estas estafas para explicarte cuáles son las señales de alerta.

El e-mail de phishing

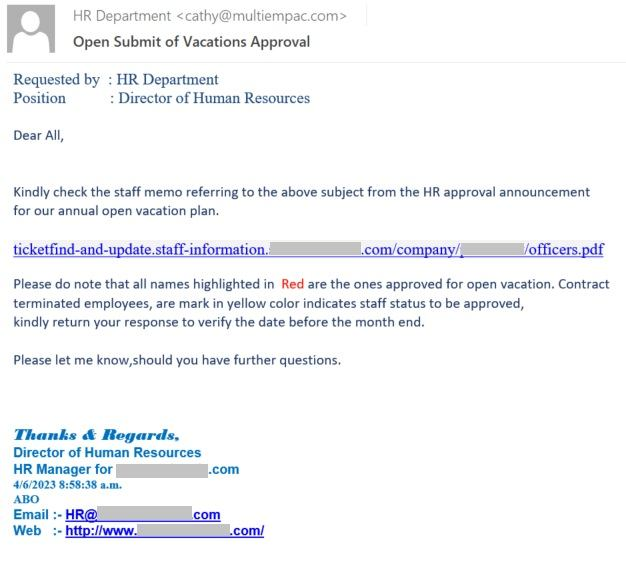

El objetivo es que el usuario haga clic en el enlace de phishing. Para ello, los atacantes deben cerrar el lado del pensamiento crítico del cerebro de la víctima, generalmente asustándola o intrigándola. Lo más probable es que, a principios de verano, baste con mencionar el calendario de vacaciones, dado que, en ese momento, muchos empleados ya han hecho sus planes y tienen los billetes comprados y el alojamiento reservado. Si alguien cambiara sus días de vacaciones repentinamente, todos estos planes se verían truncados. Por ello, los estafadores envían correos electrónicos haciéndose pasar por el equipo de recursos humanos haciendo referencia a las vacaciones para informar al usuario sobre una reprogramación repentina, la necesidad de confirmar las fechas o la coincidencia con algunos eventos importantes. El correo puede ser algo parecido a esto:

El e-mail falso de RR. HH.

Dado que en este caso se trata de un ataque masivo y no de spear phishing, resulta bastante fácil detectar los trucos de los atacantes. Lo más importante consiste en resistir la tentación de hacer clic sin pensar en el enlace para comprobar las fechas de vacaciones. Si examinamos el correo electrónico más detenidamente, queda claro que:

- El remitente (cathy@multiempac.com) no es un empleado de tu empresa.

- El “director de RR. HH.” que “firma” el correo no tiene nombre y su firma no coincide con el estilo corporativo de tu organización.

- Oculta detrás del enlace que aparentemente dirige a un archivo PDF hay una dirección completamente diferente (puedes verla pasando el ratón sobre el enlace).

Otro asunto que queda bien claro pronto es que los atacantes solo conocen la dirección del destinatario. La herramienta de envío masivo automatizado coge el nombre de dominio de la empresa y el nombre del empleado de la dirección y los sustituye automáticamente en la imitación del enlace y la firma del remitente.

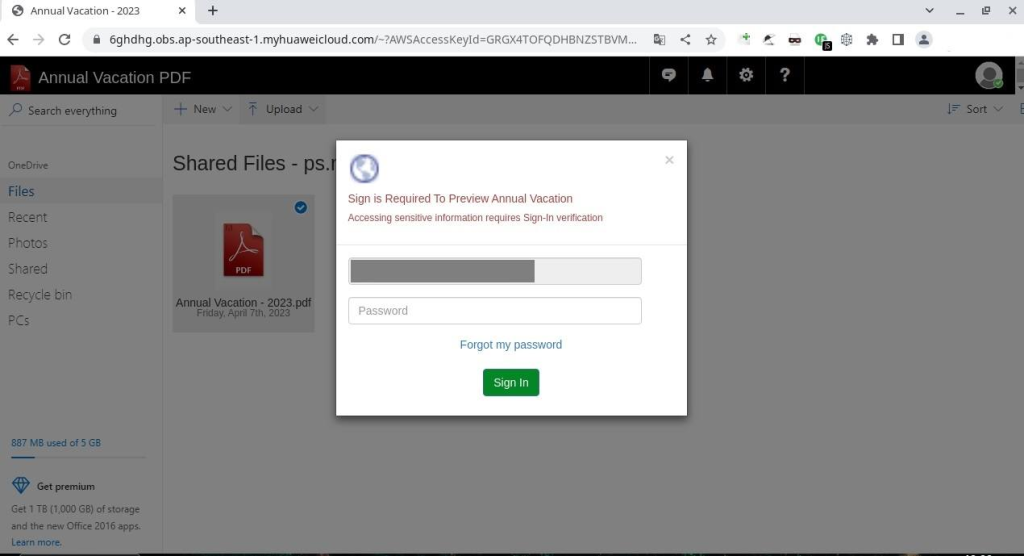

El sitio de phishing

Incluso aunque la víctima pique el anzuelo y haga clic en el enlace, aún se pueden detectar otros signos de phishing en el sitio de los atacantes. El enlace que aparece en el correo electrónico anterior dirige a este sitio:

Sitio de phishing que roba credenciales.

El sitio en sí no es nada convincente:

- Para empezar, no está alojado en el servidor de tu empresa, sino en Huawei Cloud (myhuaweicloud.com), donde cualquiera puede alquilar un espacio.

- El nombre del archivo no coincide con el nombre del PDF mencionado en el correo electrónico.

- No hay un solo atributo en el sitio que lo conecte con tu empresa.

Por supuesto, una vez que la víctima introduce su contraseña en la ventana de inicio de sesión, esta va a parar directamente a los servidores de los ciberdelincuentes.

Cómo mantenerte a salvo

Para reducir la probabilidad de que los empleados de tu empresa se encuentren con correos electrónicos de phishing, debes contar con una protección en el nivel de la puerta de enlace del correo. Además, todos los dispositivos conectados a Internet deben estar protegidos con una solución de seguridad para endpoint.

También te recomendamos que realices formaciones periódicas de sensibilización para los empleados sobre las ciberamenazas más recientes o, como mínimo, mantenlos informados sobre las posibles estafas de phishing. Para más información sobre los trucos y trampas de los phishers, consulta estas otras publicaciones de nuestro blog.

Este artículo fue tomado de su versión original.