11 mejores prácticas para proteger los datos en los servicios en la nube

En la era digital actual, la computación en la nube se ha convertido en una parte esencial de las empresas, permitiéndoles almacenar y acceder a sus datos desde cualquier lugar. Sin embargo, con la comodidad viene el riesgo de filtraciones de datos y ataques cibernéticos. Por lo tanto, es fundamental implementar las mejores prácticas para proteger los datos en los servicios en la nube.

1. Elija un proveedor de servicios en la nube confiable

Elegir un proveedor de servicios en la nube de buena reputación es el primer paso para proteger los datos. El proveedor debe ofrecer almacenamiento seguro de datos, encriptación y controles de acceso. Busque proveedores que cumplan con los estándares y regulaciones de seguridad relevantes, como ISO 27001, HIPAA y PCI DSS. Microsoft Cloud tiene varias certificaciones, lo que la convierte en una opción confiable para los clientes. Para obtener una lista exhaustiva de las ofertas de cumplimiento, consulte las ofertas de cumplimiento para Microsoft 365, Azure y otros servicios de Microsoft .

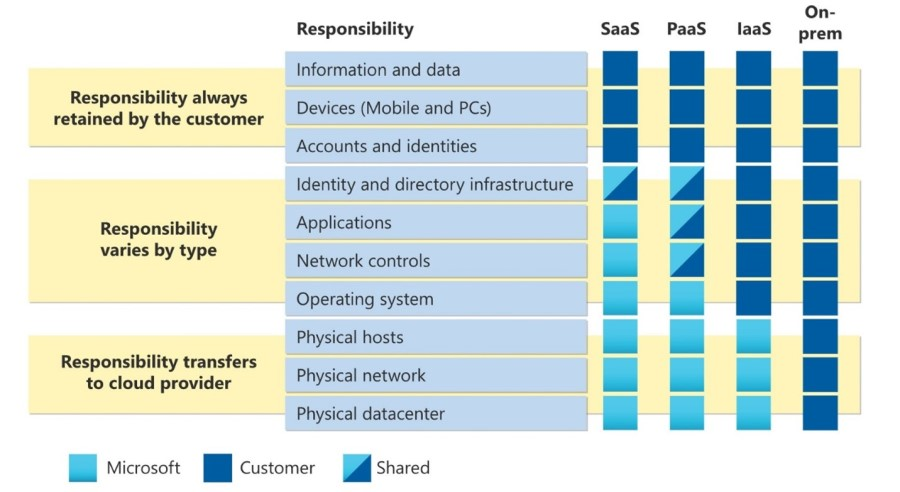

2. Comprenda sus responsabilidades de seguridad

Cuando mueve sus datos a servicios en la nube, es importante comprender quién es responsable de protegerlos. En la mayoría de los casos, el proveedor de la nube es responsable de proteger la infraestructura, mientras que el cliente es responsable de proteger los datos almacenados en esa infraestructura. Asegúrese de conocer sus responsabilidades y tome las medidas necesarias para proteger sus datos. La siguiente imagen muestra cómo la responsabilidad pasa del cliente al proveedor de la nube a medida que los clientes trasladan sus aplicaciones a los servicios de la nube. Si bien los clientes mantienen la responsabilidad de extremo a extremo de mantener el entorno en las instalaciones, a medida que se trasladan a los servicios en la nube, el proveedor de la nube asume cada vez más responsabilidades. Sin embargo, mantener y proteger los datos, dispositivos e identidades siempre es responsabilidad del cliente.

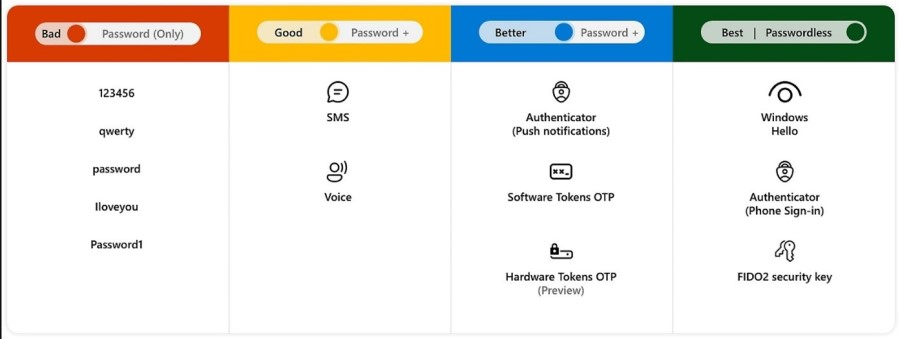

3. Usa autenticación fuerte

Si bien las contraseñas son la primera línea de defensa contra el acceso no autorizado, somos conscientes de que las contraseñas pueden ser robadas, filtradas o comprometidas. El uso de métodos de autenticación sólidos, como la autenticación multifactor, puede reducir significativamente el riesgo de acceso no autorizado a los datos. La autenticación multifactor requiere que los usuarios proporcionen múltiples formas de autenticación, como una contraseña y un código enviado a una aplicación móvil, antes de obtener acceso al entorno de la nube. Sin embargo, la mejor defensa la proporcionan las tecnologías sin contraseña, como el reconocimiento facial, las huellas dactilares o las aplicaciones móviles. Microsoft proporciona una gran cantidad de tecnologías como Windows Hello, Microsoft Authenticator o claves de seguridad FIDO2. Con estos métodos, puede mitigar el riesgo de robo de contraseña.

4. Implemente el cifrado

El cifrado es un componente crítico de la seguridad en la nube. Implica codificar datos de tal manera que solo los usuarios autorizados puedan acceder a ellos. La implementación del cifrado para los datos en tránsito y los datos en reposo puede ayudar a proteger los datos confidenciales del acceso no autorizado y las filtraciones de datos. En Microsoft Cloud, los datos siempre se cifran en reposo, en tránsito y en uso. Microsoft Azure Storage Service Encryption proporciona cifrado para datos en reposo con AES de 256 bits mediante Microsoft Manage Keys. Cifra datos en Azure Managed Disks, almacenamiento de blobs, archivos de Azure, colas de Azure y almacenamiento de tablas. Azure Disk Encryption proporciona cifrado para datos en reposo en máquinas virtuales Windows y Linux mediante cifrado 256-AES. Cifrado de datos transparenteproporciona cifrado para Microsoft Azure SQL Database y Azure Data Warehouse.

5. Proteja los datos donde sea que vivan o viajen

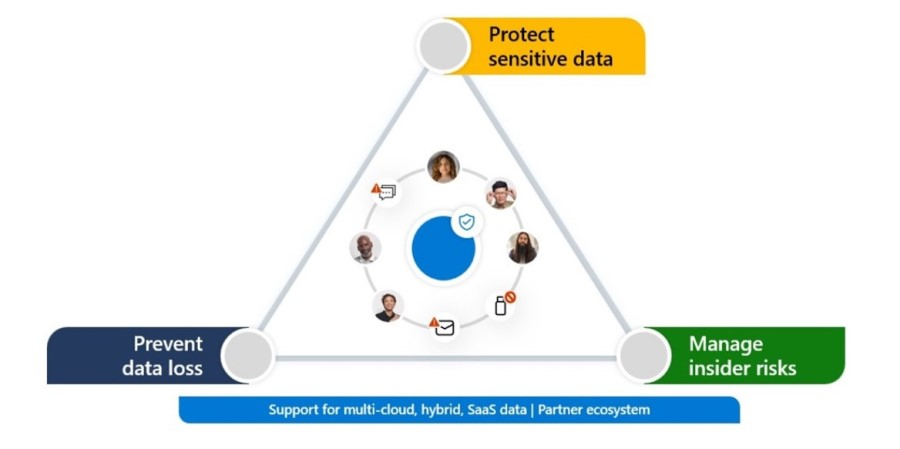

El mayor problema que enfrentan las empresas hoy en día es descubrir dónde están sus datos confidenciales. Con más del 80 por ciento de los datos corporativos «oscuros», las organizaciones necesitan herramientas que les ayuden a descubrir estos datos. Protección de la información de ámbito de Microsoftlo ayuda a escanear datos en reposo en aplicaciones de Microsoft 365, SharePoint Online, Exchange Online, Teams, aplicaciones en la nube que no son de Microsoft y recursos compartidos de archivos locales y servidores de SharePoint mediante la herramienta de escaneo Microsoft Purview Information Protection para descubrir datos confidenciales. Identificar los datos no es suficiente. Las organizaciones deben ser conscientes del riesgo asociado con estos datos y proteger los datos mediante la aplicación de elementos como el cifrado, las restricciones de acceso y las marcas visuales. Con Microsoft Purview Information Protection, puede aplicar automáticamente etiquetas de confidencialidad para identificar los datos como altamente confidenciales, confidenciales o generales, según su esquema de etiquetas mediante el uso de más de 300 tipos de información confidencial y clasificadores entrenables.

Las organizaciones también sufren pérdidas de datos inadvertidas o maliciosas. Deben tener controles establecidos para evitar que personas no autorizadas accedan a datos confidenciales. Microsoft Purview Data Loss Prevention ayuda a prevenir la pérdida de datos al identificar y evitar el uso compartido, la transferencia o el uso arriesgado o inapropiado de información confidencial en la nube, las aplicaciones y los dispositivos de punto final. Es una solución nativa de la nube con protección integrada para que ya no necesite implementar y mantener una costosa infraestructura o agentes locales.

Los datos no se mueven solos; la gente mueve datos. Es por eso que comprender el contexto del usuario y la intención detrás del movimiento de datos es clave para prevenir la pérdida de datos. Microsoft Purview Insider Risk Management ofrece modelos de aprendizaje automático integrados y listos para usar para detectar y mitigar los riesgos de seguridad de datos más críticos en torno a sus datos. Y al usar Adaptive Protection, las organizaciones pueden adaptar automáticamente los controles de prevención de pérdida de datos adecuados en función del nivel de riesgo de un usuario, lo que garantiza que la política más efectiva, como el bloqueo del intercambio de datos, se aplique solo a los usuarios de alto riesgo, mientras que los usuarios de bajo riesgo. pueden mantener su productividad. El resultado: su equipo de operaciones de seguridad ahora es más eficiente y está capacitado para hacer más con menos.

Obtenga más información sobre la protección de datos para empresas .

6. Implementar control de acceso

La implementación de controles de acceso puede ayudar a limitar el acceso a datos confidenciales en los servicios en la nube. Los controles de acceso deben basarse en el principio de privilegio mínimo, en el que se otorga a los usuarios el acceso mínimo necesario para realizar sus tareas. El control de acceso basado en funciones se puede utilizar para asignar funciones y permisos a los usuarios en función de sus responsabilidades laborales. Microsoft Entra abarca todas las capacidades de Identidad y Acceso de Microsoft.

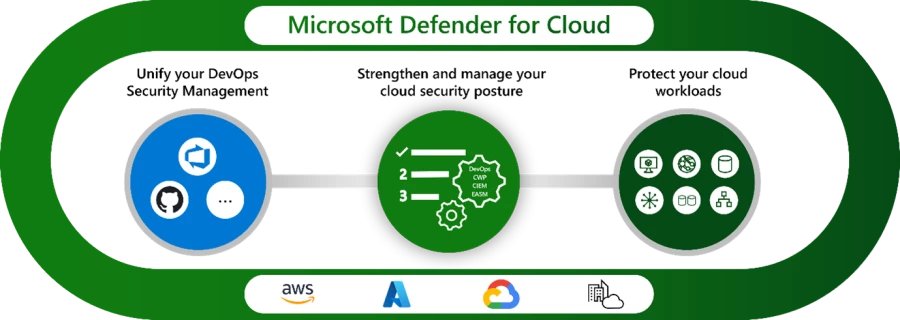

7. Supervise la actividad en la nube y conozca su postura de seguridad

El monitoreo de la actividad en la nube puede ayudar a detectar y prevenir el acceso no autorizado a los datos. Los proveedores de servicios en la nube ofrecen servicios de monitoreo que pueden alertar a los administradores cuando se detecta actividad sospechosa. Revisar regularmente los registros de la nube y los registros de auditoría puede ayudar a identificar posibles amenazas a la seguridad. Microsoft Defender for Cloud es una plataforma de protección de aplicaciones nativa de la nube que combina las capacidades de Cloud Security Posture Management con una postura de seguridad integrada con reconocimiento de datos y Cloud Workload Protection Platform para ayudar a prevenir, detectar y responder a amenazas con mayor visibilidad y control sobre ellas. la seguridad de recursos multinube y locales como Azure Storage, Azure SQL y bases de datos de código abierto.

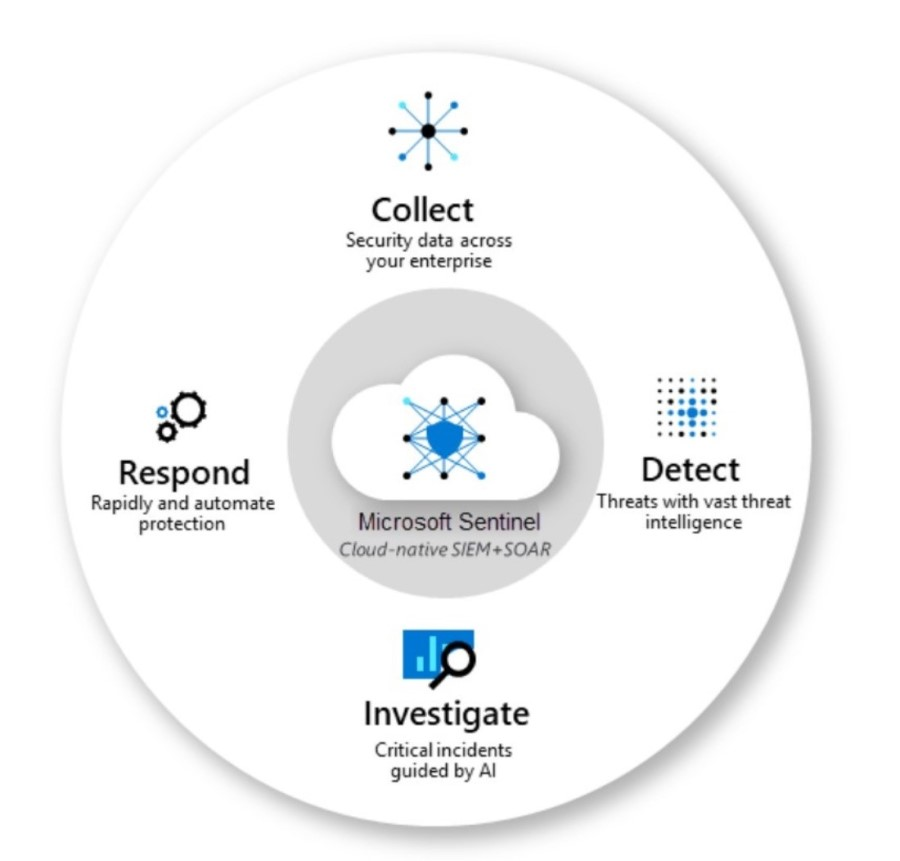

Además, Microsoft Sentinel , la gestión de eventos e información de seguridad nativa de la nube y enriquecida con inteligencia artificial de Microsoft, puede descubrir amenazas sofisticadas y automatizar la respuesta. Actúa como un centro centralizado en entornos multinube para monitorear a los atacantes a medida que se mueven a través de los vectores.

8. Usa API seguras

Las API se utilizan para acceder a los servicios en la nube y pueden ser vulnerables a los ataques si no se protegen adecuadamente. Las API seguras deben implementarse con autenticación y cifrado sólidos para evitar el acceso no autorizado a los servicios en la nube.

9. Realice evaluaciones periódicas de seguridad

La realización de evaluaciones de seguridad periódicas puede ayudar a identificar vulnerabilidades de seguridad y evaluar la eficacia de las medidas de seguridad. Las evaluaciones de seguridad periódicas se pueden realizar internamente o por expertos en seguridad externos.

10. Forma a tus empleados

Asegúrese de que sus empleados sean conscientes de los riesgos de seguridad asociados con el almacenamiento de datos en servicios en la nube y estén capacitados en las mejores prácticas para proteger los datos. Esto incluye capacitación y políticas regulares de concientización sobre seguridad para informar actividades sospechosas.

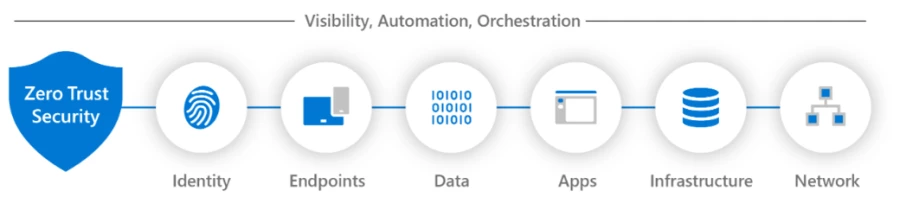

11. Implementar los principios de Zero Trust

Zero Trust es una estrategia de seguridad. No es un producto o un servicio, sino un enfoque para diseñar e implementar el siguiente conjunto de principios de seguridad:

- Verifique explícitamente : siempre autentique y autorice en función de todos los puntos de datos disponibles.

- Utilice el acceso con privilegios mínimos : limite el acceso de los usuarios con Just-In-Time y Just-Enough-Access (JIT/JEA), políticas adaptables basadas en riesgos y protección de datos.

- Suponga una brecha : minimice el radio de explosión y el acceso al segmento.

Un enfoque Zero Trust debe extenderse a todo el patrimonio digital y servir como una filosofía de seguridad integrada y una estrategia de extremo a extremo. Esto se logra mediante la implementación de controles y tecnologías Zero Trust en seis elementos fundamentales de identidad, terminales, datos, aplicaciones, infraestructura y red.

Cada uno de estos es una fuente de señal, un plano de control para la aplicación y un recurso crítico para ser defendido. Aquí está la guía de Microsoft para proteger los datos con Zero Trust .

Que sigue

En conclusión, asegurar los datos en los servicios en la nube es esencial para que las empresas protejan su información confidencial del acceso no autorizado y las filtraciones de datos. El diseño y la implementación de la seguridad de extremo a extremo es la base para proteger los datos en los servicios en la nube. Microsoft recomienda un enfoque de defensa en profundidad que implemente los principios de Zero Trust en identidad, terminales, datos, aplicaciones, infraestructura y red.